Beim Thema Cyber-Crime sind schon lange nicht mehr nur Computersysteme und Netzwerke im Visier der Angreifer sondern auch die NutzerInnen dieser Systeme. Beim Social Engineering nutzt der Angreifer den “Faktor Mensch”, um die Sicherheitssysteme zu überwinden.

Social Engineering – kurz zusammengefasst

Oft stehen Angreifer dank aktueller Software und Systeme, Firewalls und Virenscannern vor verschlossener Tür. In diesem Fall versuchen sie durch die gezielte Täuschung oder Verschleierung der eigenen Identität das Opfer zu manipulieren. Dabei wird das Opfer dazu verleitet, sensible Daten herauszugeben oder Schadsoftware auf dem System zu installieren. Die Folgen eines solchen Angriffs reichen dann von kleineren Zwischenfällen und eventuellem Datenverlust bis hin zu kompletten Produktionsausfällen, Industriespionage oder Sabotage. Weiterhin besteht die Gefahr eines möglichen Reputationsverlust.

Wie funktioniert Social Engineering?

Das Social Engineering hat viele Parallelen zum Trickbetrug, bei denen das Opfer durch seine menschlichen Eigenschaften wie Hilfsbereitschaft, Vertrauen, Angst oder Respekt vor Autorität manipuliert werden. Der Angreifer täuscht gezielt eine falsche Identität vor und verleitet das Opfer durch konkret formulierte Aufforderungen vertrauliche Informationen preiszugeben, Sicherheitsfunktionen auszuhebeln, Überweisungen zu tätigen oder Schadsoftware auf einem Computer zu installieren.

Die Angriffsmethoden unterscheiden sich dabei sehr stark von einer einfachen E-Mail mit der Aufforderung zur Überweisung eines Geldbetrages auf das Konto des Angreifers bis hin zur sorgfältig geplanten Industriespionage, bei der der Angreifer in mehreren Schritten bzw. Angriffen das Opfer vertrauliche Firmeninformationen entzieht.

Wie erkenne ich Social Engineering?

Ein ganz zentrales Werkzeug bei Angriffen mithilfe von Social Engineering ist die Täuschung der Identität oder die Vortäuschung falscher Tatsachen. Der Angreifer gibt sich beispielsweise als MitarbeiterIn eines bekannten Dienstleisters oder Lieferanten aus, als TechnikerIn oder als MitarbeiterIn eines in der Öffentlichkeit stehenden Unternehmens wie Banken, Logistikfirmen, Telekommunikationsunternehmen oder Internetplattformen (z. B. PayPal, Microsoft, Facebook). Bei großen Unternehmen kann es auch vorkommen, dass der Angreifer sich als Kollege ausgibt. Hierbei nutzt der Angreifer die Anonymität unter den vielen Mitarbeitern aus. Ist das Vertrauen zum Opfer einmal aufgebaut, kann der Angreifer seine Ziele verfolgen wie z. B. vertrauliche Informationen (z. B. Zugangsdaten) abzuziehen oder einen Geldbetrag zu überweisen. Dabei baut der Angreifer auch oft einen künstlichen Druck beim Opfer auf, sodass er sein Handeln nicht überdenken kann und ggf. auch Sicherheitsvorkehrungen übergeht.

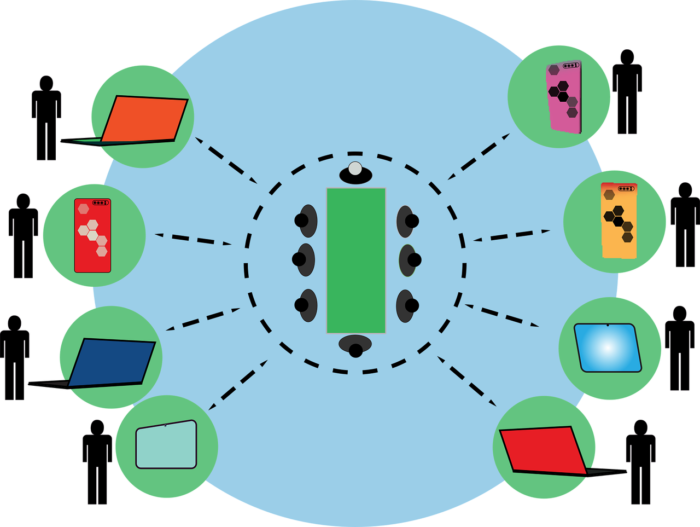

Die Kommunikation beim Social Engineering findet meistens per E-Mail digital statt. Gezielte Angriffe können aber noch eine Stufe weitergehen und der Angreifer kommuniziert per Telefon oder kommt z. B. als Handwerker zum Opfer. Auch mit Unterstützung von der bereits heute weit entwickelten künstlichen Intelligenz (KI) kann die Kommunikation erfolgen in dem z. B. die Stimme am Telefon manipuliert wird und auf einmal die Stimme des Chefs zu hören ist. Das 2018 im Internet erschienene Deepfake Video von Barak Obama veranschaulicht sehr gut, wozu ein Angreifer mit dem “Werkzeug” KI fähig ist. In diesem gefälschten Video beschimpft der ehemalige US-Präsident seinen damaligen Nachfolger Donald Trump als “Volldepp”.

Zur Vorbereitung eines gezielten Angriffs werden Informationen über das Opfer häufig aus privaten und beruflichen Sozialen Netzwerken gezogen, aus einer abgefangenen E-Mailkommunikation durch die Kompromittierung eines E-Mailpostfaches oder auch auf persönlichem Wegen direkt bei Familie/Freunde/Kollegen. Dabei reichen schon wenige Informationen wie z. B. Hobbys aus, um das Vertrauen des Opfers zu gewinnen.

Welche Formen von Social Engineering gibt es?

Das Social Engineering umfasst ein breites Feld an Angriffsmethoden. Deshalb möchte ich hier nur die beliebtesten Formen aufführen.

Phishing

Die bekanntesten Form des Social Engineering ist das Phishing und damit hat sicher schon jeder einmal seine Erfahrung gemacht. Hierbei ist das Angriffsziel die Zugangsdaten wie z. B. Passwörter. Durch vertrauensvoll wirkende E-Mails soll das Opfer dazu gebracht werden, auf einen Link zu klicken und auf einer Zielseite seine Zugangsdaten einzugeben. Ein klassisches Beispiel sind hier gefälschte E-Mails und Webseiten von Banken, auf denen das Opfer seine Bankdaten wie Passwort oder auf TAN-Nummer eingeben soll.

CEO Fraud

Eine weitere Form ist das sogenannte CEO Fraud (CEO-Betrug). Hierbei versucht der Angreifer in einem Unternehmen, Entscheidungsträger oder befugte MitarbeiterInnen so zu manipulieren, dass diese vermeintlich im Auftrag des Chefs Überweisungen hoher Geldbeträge veranlassen.

Baiting

Beim Baiting macht sich der Angreifer die Neugierde seines potentiellen Opfers zu Nutze. Dabei wird ein digitaler oder physischer Köder eingesetzt, hinter dem sich zumeist Schadsoftware verbirgt. Bei dem Köder kann es sich beispielsweise um einen E-Mailanhang handeln, der ein vermeintlich brisantes Dokument beinhaltet. Aber auch ein USB-Stick mit scheinbar interessanten Daten weckt das Interesse des Finders, diesen an seinem Computer anzustecken worüber letztendlich die Schadsoftware installiert wird. Das Baiting ähnelt dem Phishing, es unterscheidet sich aber dadurch, dass es etwas Konkretes unzwar den Köder verspricht.

Pretexting

Das Pretexting als weitere Form wird gerne in Verbindung mit anderen Social Engineering Formen kombiniert und ist in den meisten Fällen eine Vorstufe eines nachgelagerten Angriffes. Der Angreifer erfindet hierbei eine glaubwürdige, aber erfundene Geschichte zur persönlichen oder geschäftlichen Verbindung zum Unternehmen. Dabei werden gerne extra dafür angelegte E-Mailadressen, Telefonnummern und Webseiten zur Verifizierung der Geschichte zur Hilfe genommen. Das Hauptziel des Angriffes sind persönliche und/oder geschäftliche Daten. In den meisten Fällen gibt der Angreifer vor, die Daten zur Identitätsfeststellung oder für die Ausführung von Dienstleistungen zu benötigen. Dabei kann er sich als Techniker, aber auch interner Mitarbeiter, Polizist, Lieferant usw. ausgeben.

Tailgating

Social Engineering finden nicht nur digital statt, sondern umfassen auch Angriffe in der realen Welt – darum geht es beim Tailgating. Hierbei geht es um das physische Eindringen des Angreifers in den gesicherten Bereich eines Unternehmens. Dort gelangt man normalerweise durch entsprechende Zugangskontrollen nicht hinein. Diese Zugangskontrollen umgeht der Angreifer mithilfe von Pretexting. So kann der Angreifer beispielsweise vorgeben, der vorher angekündigte Elektriker oder der neue Kollege zu sein. Der Angriff kann aber auch durch einen tatsächlich im Unternehmen angestellten Mitarbeiter erfolgen.

Wie kann man sich gegen Social Engineering schützen?

Die Angreifer nutzen zusammengefasst zwei Dinge aus: einmal unsere menschlichen Eigenschaften wie Hilfsbereitschaft, Vertrauen, Angst bzw. Respekt und einmal unklare Regellungen in Unternehmensabläufen. Daher ist es nicht einfach, einen sicheren Schutz aufzubauen. Grundsätzlich minimieren aber folgende Punkte das Risiko eines erfolgreichen Angriffs:

- Haben Sie ein gesundes Misstrauen gegenüber der Person, die Ihnen Fremd ist und stimmen Sie sich vor der Preisgabe von Informationen mit Ihrem Vorgesetzten ab.

- Nutzen Sie als Mitarbeiter regelmäßig sogenannte Security-Awarness-Schulungen bzw. bieten Sie diese als Unternehmer Ihren Mitarbeiter an. Dadurch findet eine Sensibilisierung im Bereich der IT-Sicherheit statt.

- Binden Sie einen Informationssicherheits-Experten ein, um Ihre Unternehmens-Prozesse auf IT-Sicherheit und potentielle Angriffsziele zu überprüfen.

- Teilen Sie nicht zu viele und am besten keine beruflichen Informationen in sozialen Netzwerken. Diese könnten vom Angreifer für Täuschungsversuche missbraucht werden.

- Geben Sie keine Zugangsdaten per Telefon oder E-Mail heraus. Seriöse Unternehmen wie Banken erfragen solche sensiblen Informationen niemals über solche Kanäle.

- Prüfen Sie E-Mails von unbekannten Absendern genau. Absender, Betreff und Anhang sind dabei die drei wichtigsten Aspekte. Fragen Sie beim geringsten Verdacht auf einen Angriff mit einem Anruf beim Absender nach oder stimmen Sie sich mit einem Kollegen oder Vorgesetzten ab. Im Zweifel antworten Sie einfach überhaupt nicht. Falls der Absender wirklich etwas von Ihnen möchte, fragt er über einen anderen Kanal erneut nach.

- Lassen Sie sich nicht unter Druck setzen und nehmen Sie sich Zeit bei der Prüfung. Niemand wird es Ihnen übel nehmen.

- Das Homeoffice ist außerhalb des Unternehmens ebenfalls ein gern genutztes Angriffsziel. Achten Sie daher auch beim Arbeitsplatz zu Hause auf die IT-Sicherheit.